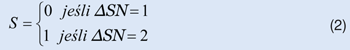

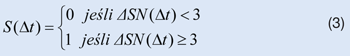

Znaczna część skrytych kanałów komunikacyjnych wykorzystuje zależności czasowe. Jeśli węzeł odbiorczy mógłby rozróżnić opóźnienia pomiędzy generacją kolejnych wiadomości RREQ przez węzeł nadawczy, wówczas dodatkowa informacja (symbol S) mogłaby być odczytana z czasu generacji kolejnych wiadomości RREQ, np.:

gdzie:

S(Δt) – symbol odczytany przez węzeł CR za przedział Δt,

RREQ(Δt) – zdarzenie polegające na odebraniu przez węzeł CR pakietu RREQ nadanego przez węzeł CT w przedziale Δt.

Interpretacja symboli oraz określenie odpowiadającym im zdarzeń, czyli definiowanie alfabetu steganograficznego, zachodzi przy tworzeniu danego systemu skrytej komunikacji.

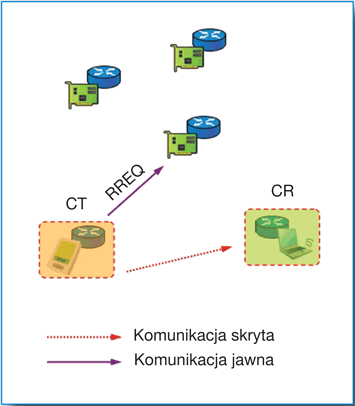

Przy wykorzystaniu takiego mechanizmu steganograficznego, kierunek skrytej oraz jawnej komunikacji odpowiadałby przedstawionemu na rysunku 3.

Podstawowym ograniczeniem przy implementacji tego kanału jest konieczność synchronizacji CT i CR, która jest problematyczna w przypadku sieci bezprzewodowych typu ad-hoc. Dodatkowo, CT nie może mieć pewności, iż wiadomość RREQ dotarła do CR, ze względu na duże prawdopodobieństwo utraty bądź uszkodzenia pakietu w medium charakteryzującym się dużym udziałem szumów. Jeśli ścieżka

między CT a CR składa się z dużej liczby skoków i istnieją ścieżki alternatywne, wówczas dodatkowo wiadomości RREQ mogą docierać do CR w innej, niż przy nadawaniu, kolejności.

Przy generacji wiadomości RREQ, węzeł źródłowy wstawia aktualną wartość swojego numeru sekwencyjnego. Manipulując tą wartością można osadzić dodatkową informację. Proponowane są dwie metody ukrywania informacji:

Podobnie jak w przypadku skrytego kanału wykorzystującego nadawanie wiadomości RREQ w ustalonych

momentach, przy wykorzystaniu takiego mechanizmu steganograficznego, kierunek skrytej oraz jawnej komunikacji odpowiadałby przedstawionemu na rysunku 3.

Metoda zmian przyrostu numeru sekwencyjnego (2) nie wymaga synchronizacji między CT a CR, jednak działanie takie jest łatwe do wykrycia, ponieważ nie zostaną wygenerowane wiadomości o pośrednich numerach sekwencyjnych. Inna wada polega na możliwości szybkiego wyczerpania się puli numerów sekwencyjnych (232 możliwych wartości), co także może wzbudzić podejrzenia.

Druga metoda (3) wymaga synchronizacji między CT a CR, w celu ustalenia początku ustalonego okresu Δt, w którym zliczane będą żądania RREQ. Także jej dotyczy problem możliwości nazbyt szybkiego wyczerpania się puli numerów sekwencyjnych.

|

|

| REKLAMA |

| REKLAMA |