Punkt ten jest powiązany z wpisem bazy wiedzy

Model sieci opartej na protokole TCP/IPv6 z zaimplementowanym protokołem IPSec

W panelu dostosowywania ustawień protokołu IPSec wybieramy pozycję zaawansowane w opcjach wymiany kluczy oraz ochrony danych. Przy wyborze metody uwierzytelniania zostawiamy opcję „domyślne” gdyż metoda ta została zdefiniowana w regule.

|

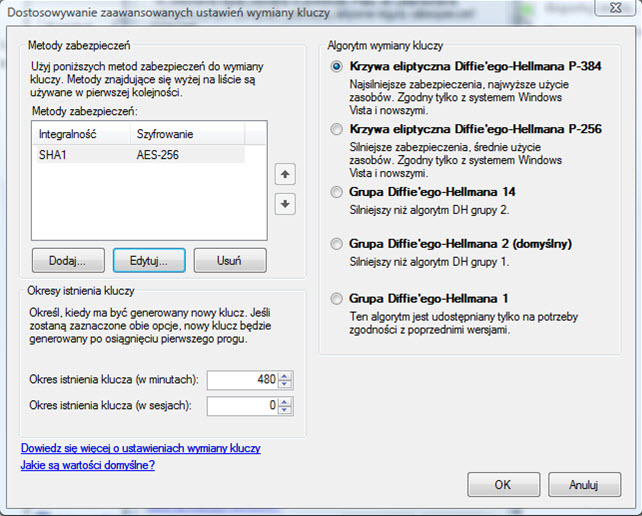

| Rys. 28. Panel zaawansowanych ustawień wymiany kluczy, wybór algorytmu wymiany kluczy. |

|

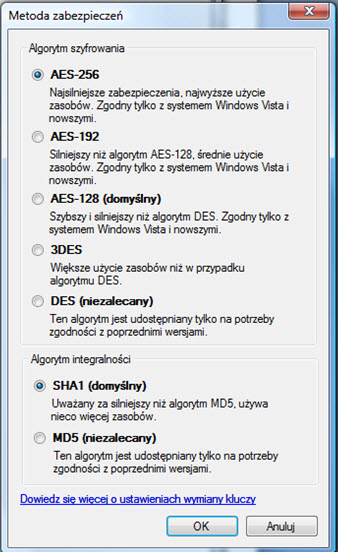

Rys. 29. Panel wyboru algorytmu zabezpieczeń metody wymiany kluczy. |

W modelu przetestowano kilka algorytmów wymiany kluczy opcja prezentowana na powyższym rysunku przedstawia najsilniejszą konfigurację z użyciem algorytmu wymiany kluczy „Krzywa eliptyczna Diffie’go-Hellmana P-384” metodą zabezpieczeń wymiany kluczy został algorytm AES-256. Oba wybrane algorytmy są zgodne z systemem Windows Vista i nowszymi.

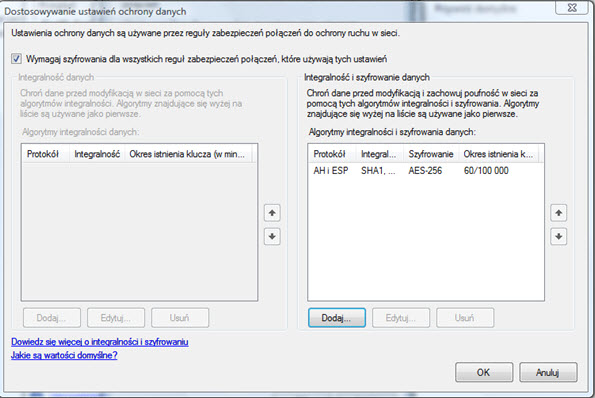

W Przypadku zaawansowanych ustawień ochrony danych konfiguracja przebiega następująco.

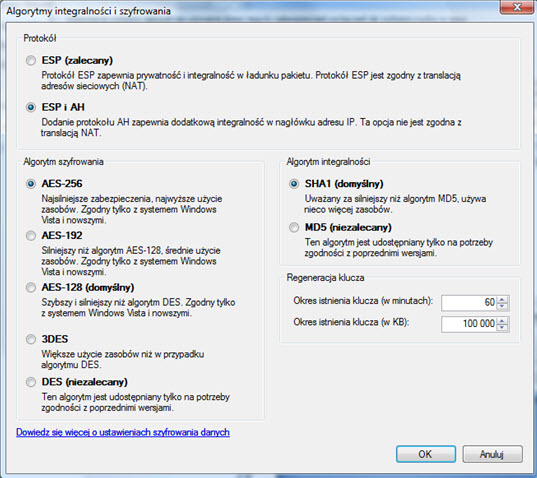

Pierwszym krokiem jest zaznaczenie opcji „Wymagaj szyfrowania dla wszystkich reguł zabezpieczeń połączeń, które używają tych ustawień”. Następnie w ramce „Integralność i szyfrowanie danych” dodajemy algorytm integralności i szyfrowania danych. Możliwe jest skonfigurowanie kilku algorytmów zaczynając od tych, które chcemy wykorzystać w pierwszej kolejności. Prezentowana poniżej konfiguracja wykorzystuje protokół: ESP i AH, algorytm szyfrowania: AES-256 oraz algorytm integralności SHA1 będący opcją domyslną.

|  |

Rys. 7.30. Panel dostosowywania ustawień ochrony danych. | Rys. 7.31. Panel konfigurowania algorytmu integralności i szyfrowania. |

Ostatnim krokiem jest akceptacja wszystkich wprowadzonych zmian.

|

|

| REKLAMA |

| REKLAMA |

| REKLAMA |

| REKLAMA |

| REKLAMA |

|

CSS - tworzenie stron WWW Grupa poruszająca temat tworzenia stron z wykorzystaniem CSS. Można pisać wszystko co dotyczy rozwiązania ... |

|

|

Android OS Grupa dedykowana posiadaczom, fanom, telefonów/smatrtphone'ów z Androidem |

|

|

Pojazdy elektryczne ... Forum poświęcone pojazdom z napędem elektrycznym lub hybrydowym oraz systemom ich ładowania. |

|

|

Systemy mikroprocesorowe Grupa skierowana do konstruktorów, programistów i hobbystów zajmujących się systemami ... |

|

| REKLAMA |