7.5.2 Tryb tunelowy IPSec

7.5.2.1 Komenda PING

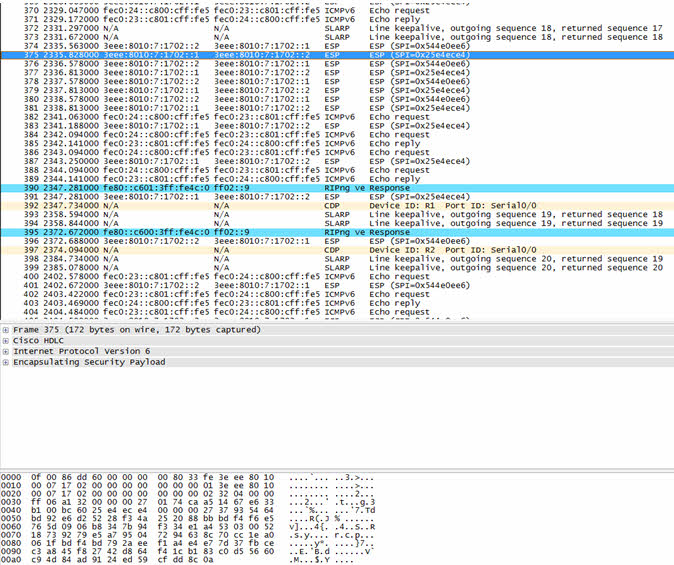

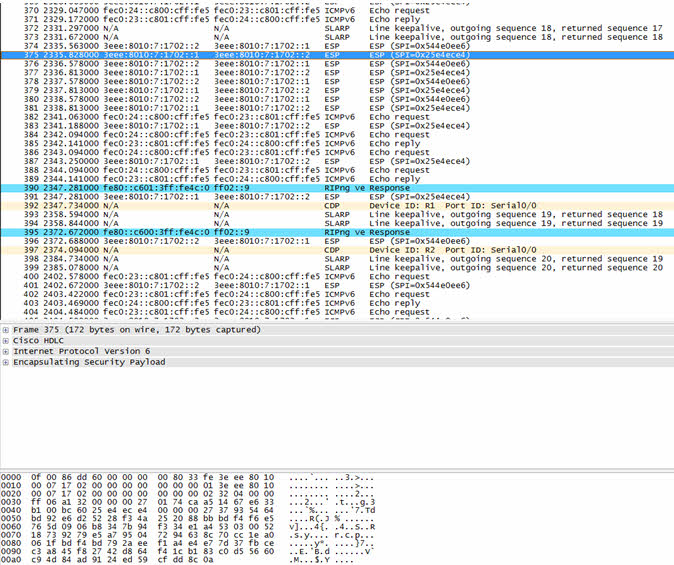

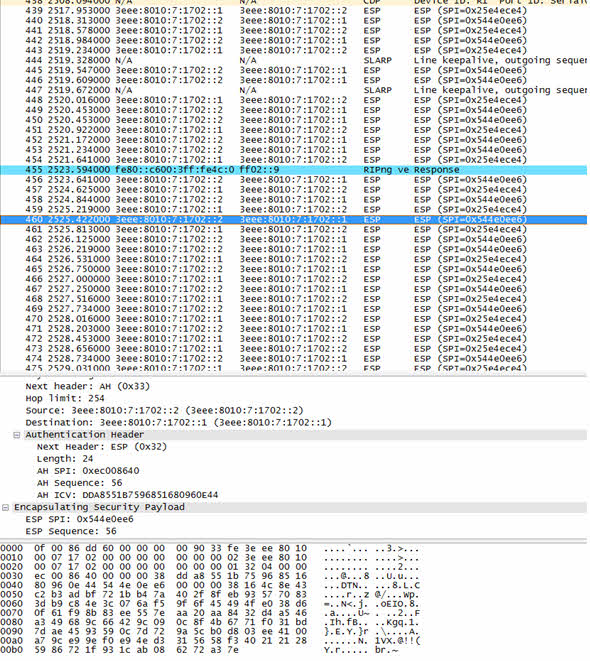

Rys. 7.42. Listing zarejestrowanego ruchu sieciowego pomiędzy routerami wykonanej komendy PING (wiersze 374-381).

Rys. 7.42. Listing zarejestrowanego ruchu sieciowego pomiędzy routerami wykonanej komendy PING (wiersze 374-381).

Zaletą trybu tunelowego IPSec jest fakt, że szyfrowaniu ulega nie tylko treść danych pakietu ale także adresy IPv6 hosta źródłowego i docelowego. Osoba monitorująca ruch sieciowy w celu uzyskania poufnych informacji nie będzie w stanie rozpoznać kto z kim się komunikuje. Podstawowy nagłówek IPv6 zostaje zaszyfrowany i przesłany jako dane nowego pakietu, którego nadawcą jest jeden z routerów zaś odbiorcą drugi. Router docelowy odbiera zaszyfrowany pakiet. Rozszyfrowuje jego zawartość poczym „dowiaduje” się do kogo jest oryginalnie adresowany pakiet i kieruje go do pierwotnego odbiorcy.

Jak widać na zamieszczonym na rys. 42 listingu zabezpieczona została pełna komunikacja między hostami Host1 i Host2.

7.5.2.2 Wymiana danych z zastosowaniem trybu tunelowego IPSec

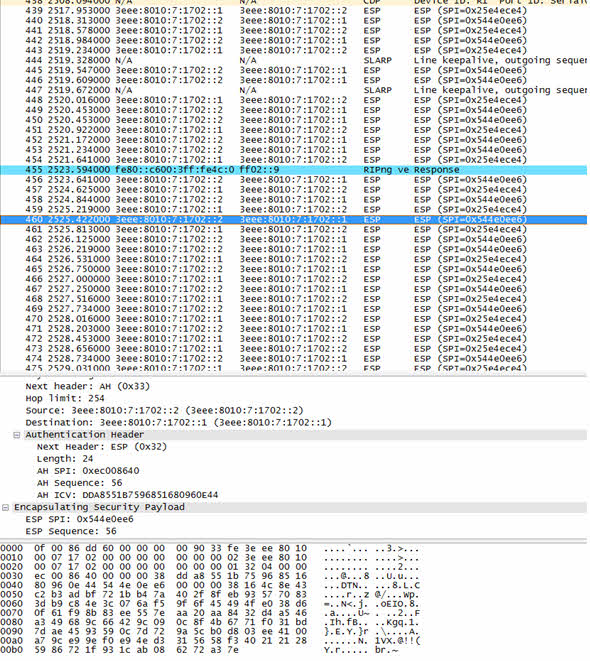

Rys. 43. Proces logowania na serwer FTP przy zabezpieczonej komunikacji przez IPSec.

Rys. 43. Proces logowania na serwer FTP przy zabezpieczonej komunikacji przez IPSec.

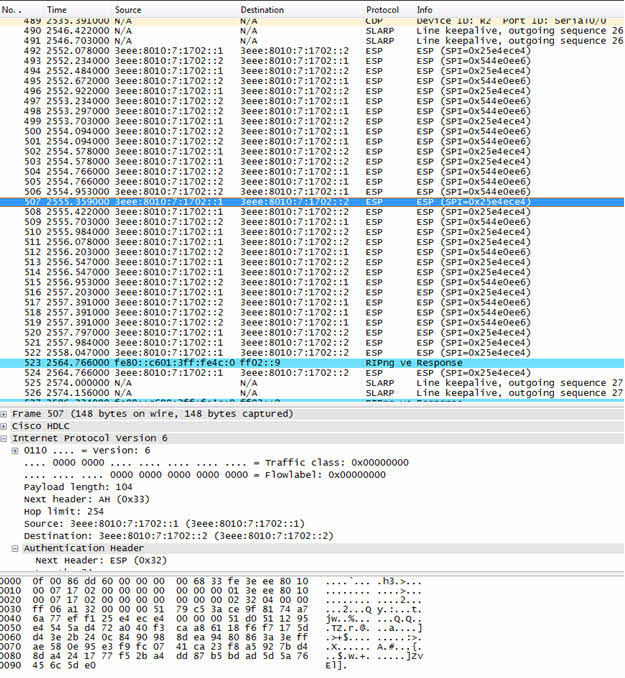

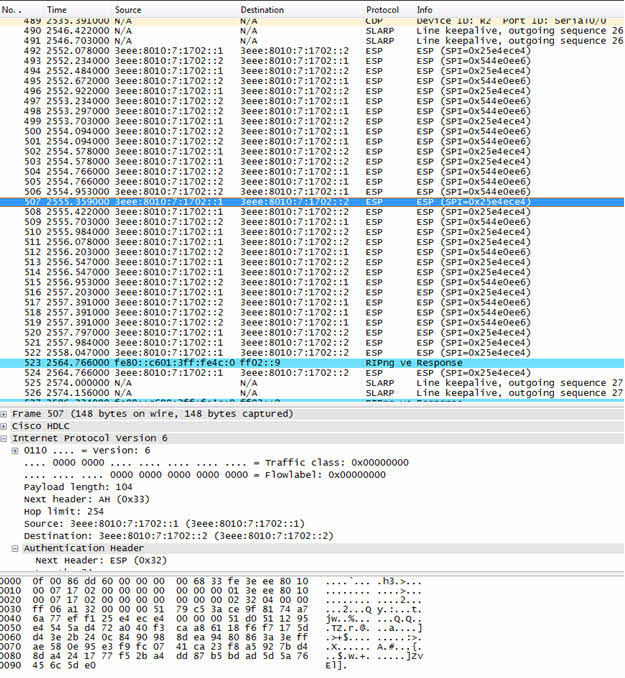

Rys. 44. Listing komunikacji hostów podczas wymiany danych w postaci pliku tekstowego z wykorzystaniem zabezpieczenia komunikacji przez protokół IPSec.

Rys. 44. Listing komunikacji hostów podczas wymiany danych w postaci pliku tekstowego z wykorzystaniem zabezpieczenia komunikacji przez protokół IPSec.

Wymiana danych między hostami została całkowicie zabezpieczona z „zewnątrz” jest widoczna jako wymiana pakietów pomiędzy routerami i nie jest możliwe odszyfrowanie wiadomości o oryginalnych: adresacie i nadawcy pakietów.