Wpis jest kontynuacją wpisów dotyczących konfiguracji sieci i protokołu IPSec na routerze Cisco oraz konfiguracji IPSec w systemie Windows. Zawiera opis wykonanych testów pokazujący jakość zabezpieczenia transmisji przed podsłuchem.

Po skonfigurowaniu ustawień IPSec model został przetestowany poleceniem ping a następnie przeprowadzono wymianę danych w postaci pliku tekstowego między hostami Host1 i Host2. Komunikacją między routerami Router1 i Router2 była monitorowania przy pomocy programu „wireshark” w wersji 1.0.0.

Do wymiany danych posłużył zainstalowany na komputerze Host2 serwer plików ftp obsługujący IPv6.

Przesyłany plik był plikiem tekstowym o nazwie „plik.txt” i danych w postaci kilku linijek tekstu.

Usługa IPSec została skonfigurowana na hostach a nie na routerach z tego wniosek, że mamy do czynienia z trybem transportowym IPSec, w którym nagłówek ESP jest umieszczony za nagłówkiem IP i prze nagłówkiem protokołu warstwy wyższej (np. TCP, UDP).

IPSec definiuje dwa tryby pracy tunelowy i transportowy. W trybie transportowym zabezpieczana jest tylko zawartość pakietów IP, a nagłówek pakietu pozostaje oryginalny. W trybie tunelowym zabezpieczany jest z kolei cały pakiet i dodawany jest nowy nagłówek IP.

Rys. 34. Tryby pracy IPSec.

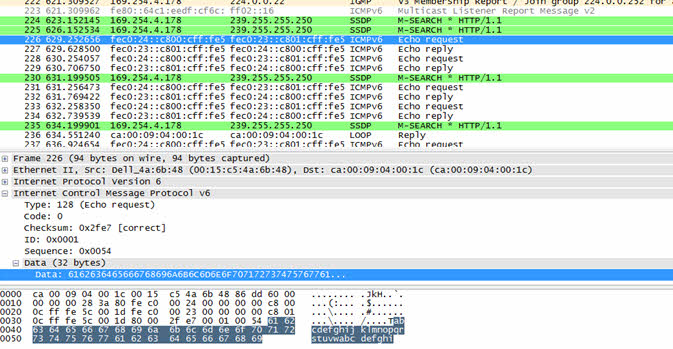

Przy pomocy programu Wireshark zarejestrowane zostały wymieniane między routerami pakiety IPv6. Polecenie PING zostało wykonane dwukrotnie:

W związku z transportowym trybem działania usługi oczekujemy, że w obu powyższych sytuacjach możliwe będzie odczytanie treści nagłówka min. adres źródłowy i adres docelowy pakietu. Różnicy spodziewamy się informacji w postaci danych jaka jest zawarta w pakietach. W przypadku wyłączonej zapory podczas przesyłania pliku tekstowego możliwe powinno być odczytanie pełnej treści przesyłanego pakietu. Należy przy tym wspomnieć że, na komputerze monitorującym ruch sieci nie było skonfigurowanej usługi IPSec oraz na hoście tym nie była znana treść klucza wstępnego który posłużył do ustawienia zabezpieczeń komunikacji między hostami Host1 i Host2v. Rezultaty przeprowadzonych badan zostały przedstawione poniżej.

Jak łatwo zauważyć przy transmisji w której dane nie zostały zabezpieczone, programy nasłuchujące ruch sieciowy typu wireshark lub commview w prosty sposób odczytują treść pakietów w przypadku polecenia ping treścią jest ciąg znaków „abcdefghijklmno…”. Sytuację tą obserwujemy na rys. 35. Po wybraniu pozycji „data” w treści komunikatu została wyróżniona część pakietu reprezentująca dane, jest ona przetłumaczona na język odbiorcy z prawej strony.

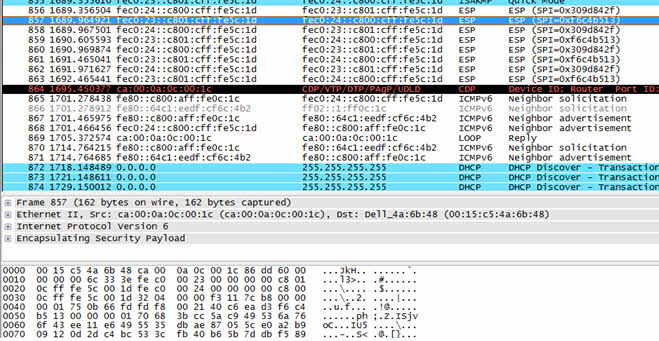

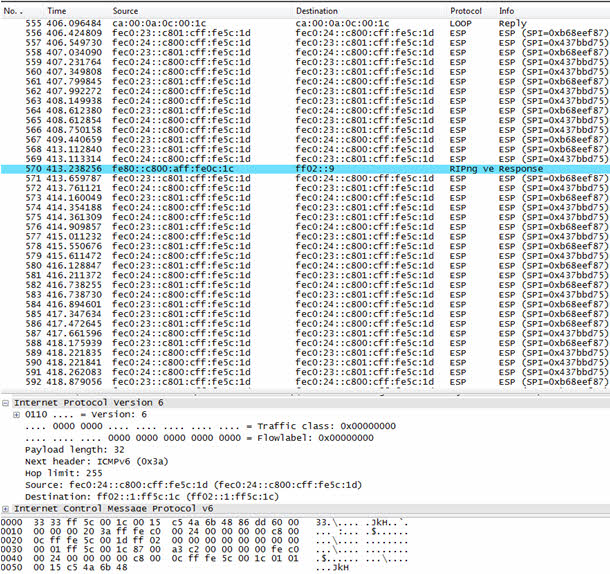

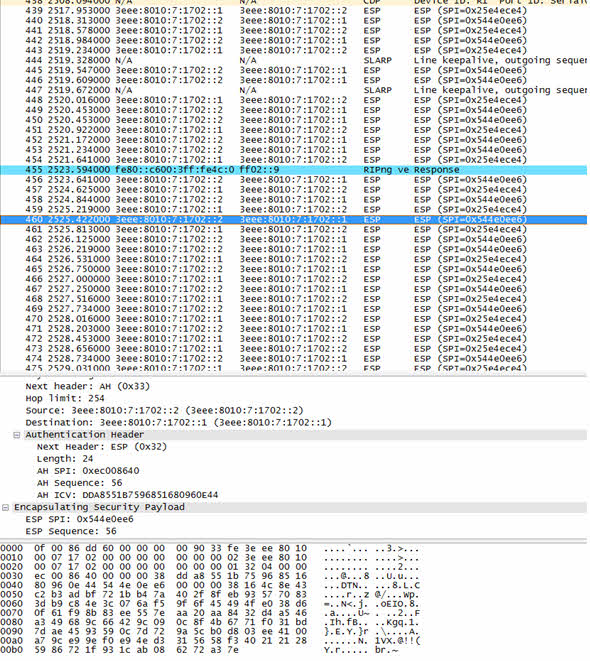

W sytuacji gdzie zabezpieczenia w postaci szyfrowania danych zostały uaktywnione, ciężko jest wyselekcjonować z pełnego listingu części ruchu odpowiadająca wymianie pakietów przy wykonywaniu polecenia PING. Nie jest również możliwe odczytanie ich treści, co zostało zobrazowane na rys. 36.

W związku z tym, że szyfrowanie danych nie zostało przeznaczone tylko dla komendy PING, sprawdzono również bardziej praktyczną implementację algorytmów bezpieczeństwa.

Z wykorzystaniem przedstawionego wcześniej programu serwera FTP dokonano transmisji pliku tekstowego w analogicznych sytuacjach jak to miało miejsce przy komendzie ping.

• Przy włączonej zaporze Windows – usługa IPSec aktywna,

• Przy wyłączonej zaporze Windows – usługa IPSec nieaktywna

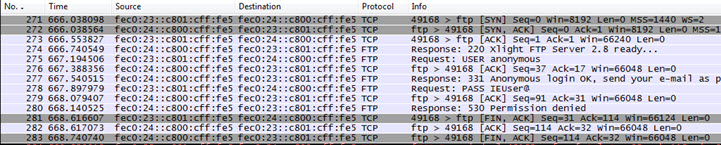

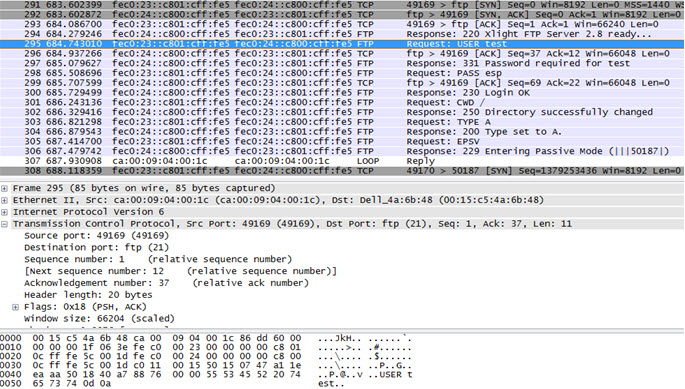

Przy wyłączonej zaporze systemu Windows wymieniane dane nie były zabezpieczone. Możliwe było podejrzenie pełnej treści przesyłanych pakietów. Na poniższym listingu obserwujemy proces nawiązywania połączenia z serwerem FTP.

Następnie wykonano logowanie na konto testowe o parametrach.

Login: test,

Hasło: esp.

Następnie w prosty sposób wybieramy część listingu odpowiedzialną za proces logowania na serwerze, który rozpoczyna się w linii 291. W linii 295 do serwera zostaje wysłana zawartość pola login natomiast w linii 298 hasło do profilu. Linia 300 informuje o poprawnym wykonaniu procesu logowania.

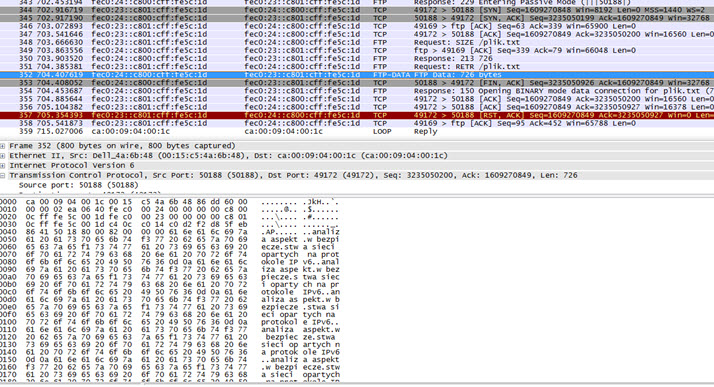

Następnie wykonano pobranie pliku tekstowego.

W trakcie transmisji wyselekcjonowano część ruchu sieciowego odpowiedzialną za pobranie pliku (rys. 7.39) w prosty sposób zlokalizowano pakiet w którym przesyłana była treść pliku, którą można odczytać w dolnej części rysunku.

Ze względu na testowy charakter symulacji „podejrzenie” zawartości pliku przez dowolną osobę nie jest groźne. Natomiast często używamy sieci do wymiany plików zawierających poufne informacje, które nie powinny być przesyłane w sposób niezabezpieczony.

Uaktywniono skonfigurowane wcześniej zabezpieczenia komunikacji i ponownie przeprowadzono przesyłanie pliku.

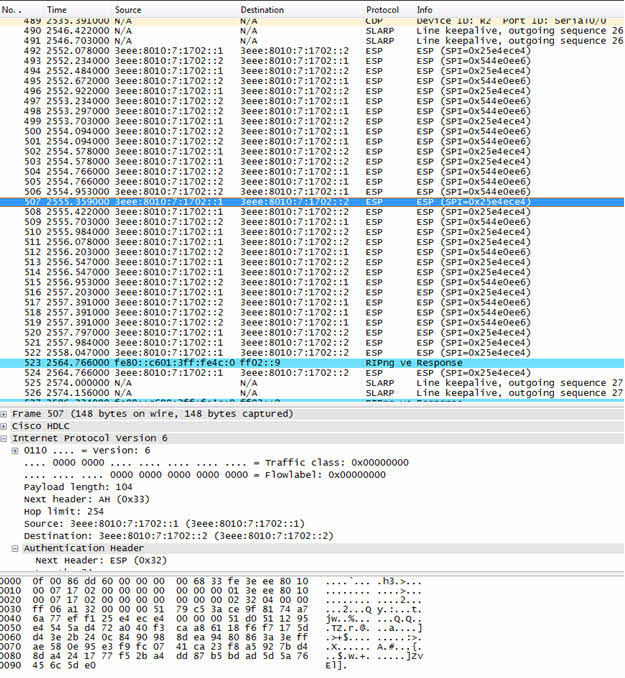

Włączenie wcześniej skonfigurowanych zabezpieczeń uniemożliwia odczytanie treści przesyłanych pakietów. Analiza poszczególnych pakietów jakie zostały przesłane w sieci nie pozwoliła na odczytanie treści pliku przesyłanego między hostami.

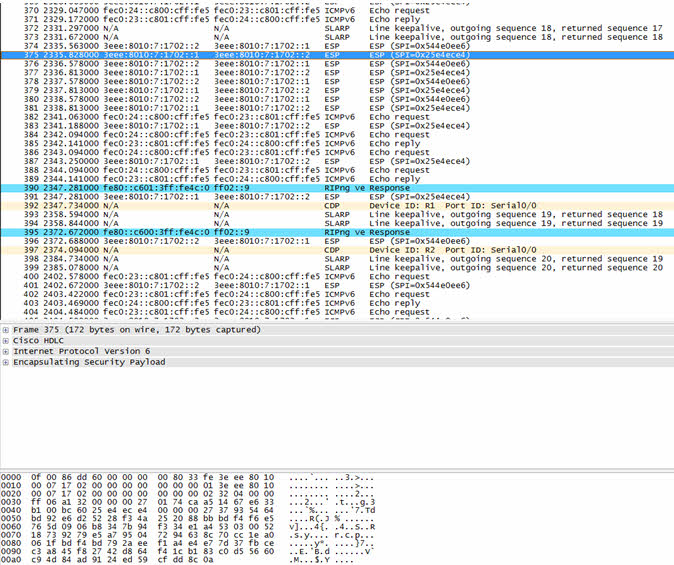

Zaletą trybu tunelowego IPSec jest fakt, że szyfrowaniu ulega nie tylko treść danych pakietu ale także adresy IPv6 hosta źródłowego i docelowego. Osoba monitorująca ruch sieciowy w celu uzyskania poufnych informacji nie będzie w stanie rozpoznać kto z kim się komunikuje. Podstawowy nagłówek IPv6 zostaje zaszyfrowany i przesłany jako dane nowego pakietu, którego nadawcą jest jeden z routerów zaś odbiorcą drugi. Router docelowy odbiera zaszyfrowany pakiet. Rozszyfrowuje jego zawartość poczym „dowiaduje” się do kogo jest oryginalnie adresowany pakiet i kieruje go do pierwotnego odbiorcy.

Jak widać na zamieszczonym na rys. 42 listingu zabezpieczona została pełna komunikacja między hostami Host1 i Host2.

Wymiana danych między hostami została całkowicie zabezpieczona z „zewnątrz” jest widoczna jako wymiana pakietów pomiędzy routerami i nie jest możliwe odszyfrowanie wiadomości o oryginalnych: adresacie i nadawcy pakietów.

| REKLAMA |

| REKLAMA |

| REKLAMA |

| REKLAMA |

| REKLAMA |

|

Automania Grupa zrzeszająca pasjonatów czterech kółek. |

|

|

Jak tworzyć budynki o ... CELEM GRUPY JEST RZETELNE STUDIUM NA TEMAT OSZCZĘDNOŚCI ENERGI ELEKTRYCZNEJ ,ODRZUCENIE LOBOWANIA NA RZECZ ... |

|

|

Młodzi elektrycy/elektronicy Koło osób - absolwentów gimnazjów, liceów, techników, którzy rozpoczynają lub mają zamiar ... |

|

|

Optoelektronicy Grupa zrzeszająca osoby, których pasją jest wykorzystanie niesamowitej natury promieniowania optycznego. ... |

|

| REKLAMA |