W przypadku żądania leczenia należy dostarczyć odpowiedzi na wszystkie pytania dotyczące systemu

System analizuje otrzymany protokół przy użyciu ogromnej ilości dostępnych danych dotyczących podobnych szkodliwych programów oraz wcześniejszych działań naprawczych podjętych w podobnych przypadkach, jak również innych czynników. Pod tym względem Cyber Helper przypomina aktywny mózg ludzki, który w celu przetworzenia informacji musi zgromadzić wiedzę o otoczeniu. Aby dziecko mogło się w pełni rozwinąć, musi być stale świadome tego, co się dzieje w jego świecie, i móc komunikować się z innymi ludźmi. W tym przypadku maszyna posiada przewagę nad człowiekiem, ponieważ w określonym przedziale czasowym potrafi przechowywać, wydobywać i przetwarzać znacznie większe ilości informacji niż ludzie.

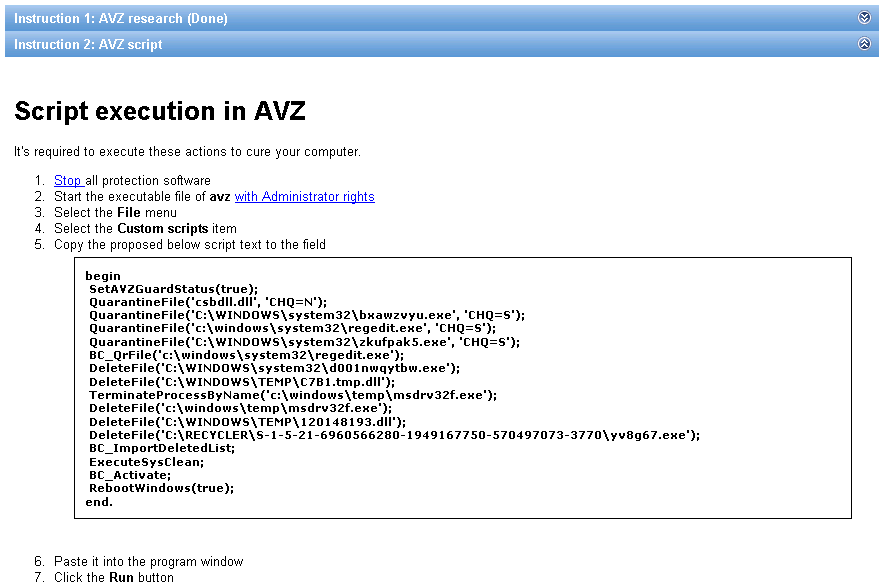

![]() Przykład instrukcji i skryptu leczenia/poddawania kwarantannie napisany przez system Cyber Helper bez udziału człowieka

Przykład instrukcji i skryptu leczenia/poddawania kwarantannie napisany przez system Cyber Helper bez udziału człowieka

Kolejnym podobieństwem pomiędzy systemem Cyber Helper a człowiekiem jest to, że Cyber Helper potrafi niezależnie i niemal bez żadnej podpowiedzi rozpocząć proces analizy protokołu, jak również nieustannie uczyć się w stale zmieniającym się środowisku. Jeżeli chodzi o samodzielne uczenie się, Cyber Helper musi popracować nad trzema głównymi problemami: błędami ekspertów-ludzi, których maszyna nie jest w stanie rozwiązać, ponieważ nie jest wystarczająco intuicyjna; fragmentaryczność i niespójność informacji programu oraz wielokrotne uściślenia danych i opóźnienia we wprowadzaniu danych do systemu. Przyjrzyjmy się tym kwestiom bliżej.

Eksperci przetwarzający protokoły i poddane kwarantannie mogą popełniać błędy lub wykonywać działania, których nie można wyjaśnić logicznie z perspektywy maszyny. Oto typowy przykład: jeżeli specjalista widzi w protokole nieznany plik o nazwie %System32%\ntos.exe, który posiada cechy szkodliwego oprogramowania, usuwa go bez dalszej analizy czy poddawania go kwarantannie, opierając się na swoim doświadczeniu oraz intuicji. Dlatego szczegóły działań wykonywanych przez specjalistów oraz sposób, w jaki doszli do swoich wniosków, nie zawsze można bezpośrednio przełożyć na postać umożliwiającą uczenie maszyny. Informacje dotyczące leczenia często mogą być niekompletne lub sprzeczne. Na przykład, przed poproszeniem o pomoc eksperta użytkownik mógł próbować samodzielnie naprawić problem na swoim komputerze i usunął tylko część szkodliwego programu – przywracając pliki zainfekowanego programu bez wyczyszczenia rejestru. Trzeci typowy problem: podczas procedury analizy protokołu dostępne są tylko metadane z podejrzanego obiektu, natomiast po analizie pliku poddanego kwarantannie - tylko informacje początkowe o podejrzanym obiekcie. Następnie przeprowadzana jest kategoryzacja obiektu – albo jest on szkodliwy, albo “czysty”. Takie informacje są zwykle dostępne dopiero po wielokrotnym uściśleniu i po długim czasie – wynoszącym od kilku minut do kilku miesięcy. Proces definiowana może odbywać się zarówno zewnętrznie, w laboratorium usług analitycznych, jak i wewnątrz własnych podsystemów Cyber Helpera.

Oto typowy przykład: analizator sprawdza plik, ale nie znajduje w jego zachowaniu nic groźnego i przekazuje tę informację do systemu Cyber Helper. Po pewnym czasie analizator zostaje udoskonalony i powtórnie przeprowadza analizę badanego wcześniej podejrzanego pliku, z tym że tym razem wydaje inny werdykt. Podobny problem może dotyczyć wniosków wyciąganych przez wyspecjalizowanego analityka wirusów dla programów, których klasyfikacja jest problematyczna, na przykład programów do zdalnych systemów zarządzania lub narzędzi zacierających ślady użytkownika – ich klasyfikacja może zmienić się po opublikowaniu kolejnej wersji. Ze względu na wspomnianą wyżej właściwość – zmienność i niejednoznaczność parametrów analizowanych programów, wszelkie decyzje podejmowane przez Cyber Helper opierają się na ponad pięćdziesięciu niezależnych analizach.

Na podstawie dostępnych informacji analizator Cyber Helper dostarcza wiele hipotez odnośnie tego, który z obiektów znajdujących się w protokole może stanowić zagrożenie, a który można dodać do bazy “czystych” plików. Na podstawie tych hipotez AVZ automatycznie pisze skrypty odpowiadające za umieszczanie w kwarantannie podejrzanych obiektów. Następnie skrypt jest przesyłany do maszyny użytkownika w celu wykonania. (Krok 2 ogólnego algorytmu działania systemu Cyber Helper).

Na etapie pisania skryptu inteligentny system może wykryć dane, które są wyraźnie szkodliwe. W takim przypadku skrypt może włączyć polecenie usunięcia znanych szkodliwych programów lub odwołać się do specjalnych procedur cofnięcia szkody w systemu. Takie sytuacje mają miejsce dość często i wynikają z tego, że Cyber Helper jednocześnie przetwarza setki żądań; jest to typowe w sytuacjach, gdy kilku użytkowników zostało zainfekowanych tym samym szkodnikiem i ich maszyny proszą o pomoc. Po otrzymaniu i przeanalizowaniu wymaganych próbek z maszyny jednego z takich użytkowników Cyber Helper może dostarczyć innym użytkownikom skrypty leczenia, całkowicie pomijając etap kwarantanny, a tym samym oszczędzając czas użytkownika i zmniejszając ruch danych. Obiekty otrzymane od użytkownika są analizowane pod kontrolą systemu Cyber Helper, a wyniki tej analizy, niezależnie od tego, jakie są, zasilają jego bazę wiedzy. W ten sposób inteligentna maszyna może sprawdzić dowolne hipotezy sformułowane w kroku 1 ogólnego algorytmu działania, potwierdzając lub odrzucając ich wynik.

|

|

| REKLAMA |

| REKLAMA |